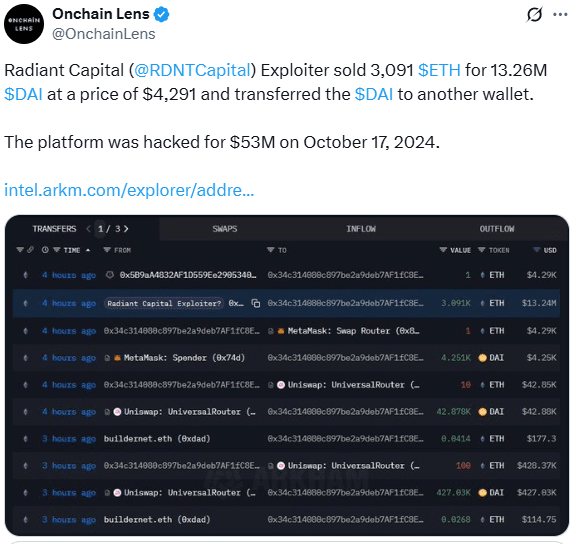

Radiant Capital enfrenta otro golpe en las secuelas del ciberataque de octubre de 2024. El hacker, que drenó $53 millones del protocolo en ese momento, ahora ha vendido 3,091 ETH por un valor de $13.26 millones, transfiriendo inmediatamente los ingresos a otra billetera.

Vender ETH por Stablecoins DAI

Según los datos de Onchain Lens, el hacker convirtió sus tenencias de Ethereum en stablecoins DAI a una tasa de $4,291 por ETH, totalizando $13.26 millones.

Justo después de la conversión, la cantidad total se trasladó a una nueva dirección de billetera, un movimiento que sugiere que el atacante aún está tratando de cubrir sus huellas y evadir la vigilancia en la cadena.

Esta venta representa solo una fracción de los $53 millones robados durante la explotación del protocolo de préstamos cruzados Radiant Capital el 17 de octubre de 2024. Parece que el hacker está liquidando gradualmente diferentes posiciones de criptomonedas del robo original.

Un Ataque Semanas en Preparación

Las investigaciones revelaron que el ataque fue meticulosamente planeado y ejecutado en múltiples etapas:

🔹 2 de octubre de 2024 – Se desplegaron contratos inteligentes maliciosos en redes blockchain incluyendo Arbitrum, Base, BSC y Ethereum.

🔹 16–17 de octubre de 2024 – La explotación apuntó al mecanismo de seguridad multisig 3 de 11 de Radiant, disfrazado como un ajuste rutinario de emisiones.

🔹 Los hackers habían preparado la infraestructura semanas antes, coordinando un ataque simultáneo en múltiples redes.

Vínculos con Corea del Norte y Malware de macOS

Los expertos en seguridad han relacionado la violación con actores patrocinados por el estado norcoreano que utilizaron un malware especializado de macOS llamado INLETDRIFT.

Este malware otorgó a los atacantes acceso de puerta trasera y habilitó ataques de hombre en el medio en los procesos de firma de transacciones. Los desarrolladores veían detalles legítimos de transacciones en sus pantallas mientras se ejecutaban comandos maliciosos en sus billeteras de hardware.

Cómo el Hacker Entró

La cadena de ataque comenzó el 11 de septiembre de 2024, cuando un desarrollador de Radiant Capital recibió un mensaje de Telegram falsificado. El atacante se hizo pasar por un antiguo contratista de confianza, pidiendo comentarios sobre un 'Informe de Análisis de Hack Penpie'.

El mensaje fue seguido por un correo electrónico que contenía un archivo ZIP que supuestamente contenía un análisis en PDF. En realidad, contenía un archivo .app malicioso con el malware INLETDRIFT. El sitio de hospedaje del archivo fue diseñado para parecer idéntico al dominio del contratista legítimo.

Cuando se abrió, el archivo parecía mostrar contenido de análisis genuino mientras secretamente instalaba acceso de puerta trasera. Esto permitió al atacante conectarse a servidores de comando y control y ejecutar una explotación coordinada en varias redes blockchain a la vez.

#cryptohacks , #RadiantCapital , #CyberSecurity , #Ethereum , #CryptoNews

Mantente un paso adelante: sigue nuestro perfil y mantente informado sobre todo lo importante en el mundo de las criptomonedas!

Aviso:

,,La información y las opiniones presentadas en este artículo están destinadas únicamente a fines educativos y no deben tomarse como asesoramiento de inversión en ninguna situación. El contenido de estas páginas no debe considerarse como asesoramiento financiero, de inversión, o de ninguna otra forma. Advertimos que invertir en criptomonedas puede ser arriesgado y puede llevar a pérdidas financieras.