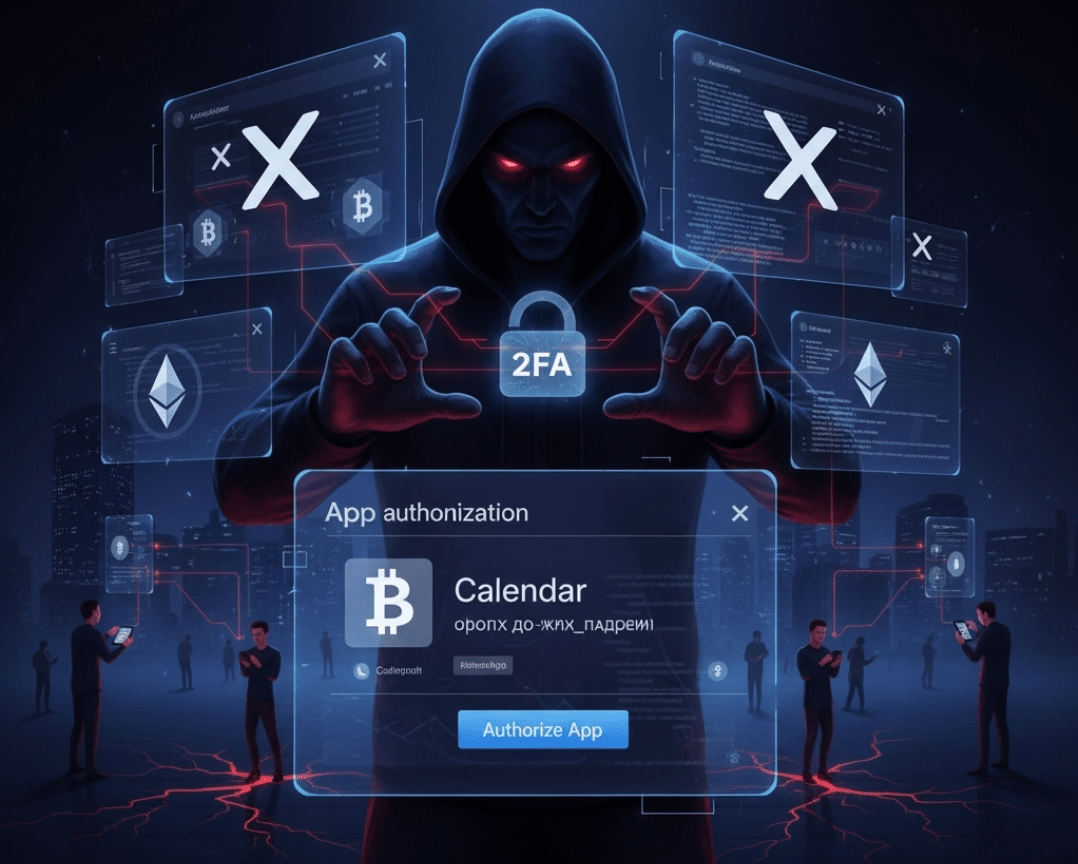

La plataforma X (anteriormente conocida como Twitter) ha experimentado en los últimos días una nueva ola de ataques cibernéticos de alta precisión, que han apuntado a cuentas prominentes en la comunidad de criptomonedas. El ataque no se basó en métodos tradicionales como el robo de contraseñas o el engaño a los usuarios a través de páginas de inicio de sesión falsas, sino que explotó el mecanismo de autorización de aplicaciones (App Authorization) dentro de la propia plataforma, lo que permitió a los atacantes tener control total sobre las cuentas incluso con la autenticación de dos factores (2FA) activada.

---

Mecanismo del ataque: explotación de la confianza en las aplicaciones

El primer paso en el ataque fue enviar mensajes de phishing disfrazados como enlaces que parecen invitaciones de Google Calendar. Una vez que el usuario hace clic en el enlace, es redirigido a una página de autorización de una aplicación llamada "Calendar".

Pero la trampa radica en que el nombre de la aplicación contiene letras especiales disfrazadas (como letras cirílicas que se asemejan a las latinas), lo que hace que parezca idéntico a la aplicación legítima en la lista de autorizaciones.

Al otorgar este permiso a la aplicación, el atacante obtiene:

- La capacidad de publicar tuits.

- Acceder a los mensajes directos (DMs).

- Control total de la configuración.

Así, la cuenta queda bajo el control del atacante sin necesidad de la contraseña o el código 2FA.

---

¿Por qué es peligroso este ataque?

1. Supera todas las medidas de protección tradicionales: incluso las contraseñas más fuertes y los sistemas de autenticación de dos factores más recientes se vuelven inútiles.

2. Es difícil de detectar: la aplicación aparece en la lista de autorizaciones de manera normal, lo que hace que el usuario promedio no note el peligro.

3. Apunta a personas influyentes: las cuentas hackeadas suelen pertenecer a influenciadores en el campo de las criptomonedas, lo que permite a los atacantes aprovechar su confianza para difundir enlaces fraudulentos a miles de seguidores.

---

Consecuencias para la comunidad cripto

- Pérdidas financieras potenciales: una vez que un influyente es controlado, los atacantes pueden promover proyectos ficticios o enlaces de phishing que apuntan a miles de seguidores.

- Erosión de la confianza: estos ataques debilitan la confianza de los usuarios en las plataformas sociales como canales de comunicación seguros para la comunidad de criptomonedas.

- Escalación de amenazas: a medida que la criptomoneda se relaciona más con las plataformas sociales, se espera que estos ataques se vuelvan más comunes y sofisticados.

---

¿Cómo protegerte?

1. Revisar las aplicaciones autorizadas: ingresar a la configuración de la cuenta en X y revisar la lista de aplicaciones autorizadas, eliminando cualquier aplicación sospechosa como "Calendar".

2. Tener cuidado con los enlaces: no hacer clic en enlaces desconocidos, incluso si parecen provenir de servicios confiables como Google.

3. Monitoreo de seguridad regular: hacer que la revisión de permisos sea un hábito mensual, al igual que cambiar las contraseñas periódicamente.

4. Concienciación comunitaria: difundir advertencias entre la comunidad cripto para reducir las posibilidades de éxito de estas campañas.

---

Resumen

El reciente ataque a la plataforma X revela una vulnerabilidad grave en el modelo de confianza de las aplicaciones autorizadas. Mientras los usuarios creen que las contraseñas fuertes y el 2FA son suficientes para proteger sus cuentas, este tipo de ataques demuestra que los atacantes siempre encuentran nuevas formas de eludir las defensas.

Y a medida que continúan apuntando a los influenciadores en el campo de las criptomonedas, es esencial que los usuarios adopten una cultura de seguridad proactiva basada en la precaución, la revisión regular y no otorgar amplios permisos a ninguna aplicación sin una verificación cuidadosa de su identidad.

---