Una nueva campaña de malware JSCEAL imita 50 plataformas de criptomonedas populares según Check Point Research. La operación utiliza anuncios maliciosos para distribuir aplicaciones falsas dirigidas a los usuarios.

Se estima que 10 millones de personas en todo el mundo han sido expuestas a ataques. La campaña aprovecha archivos JavaScript compilados para robar billeteras de criptomonedas y credenciales de manera efectiva.

La campaña de anuncios maliciosos alcanza a 10 millones de usuarios

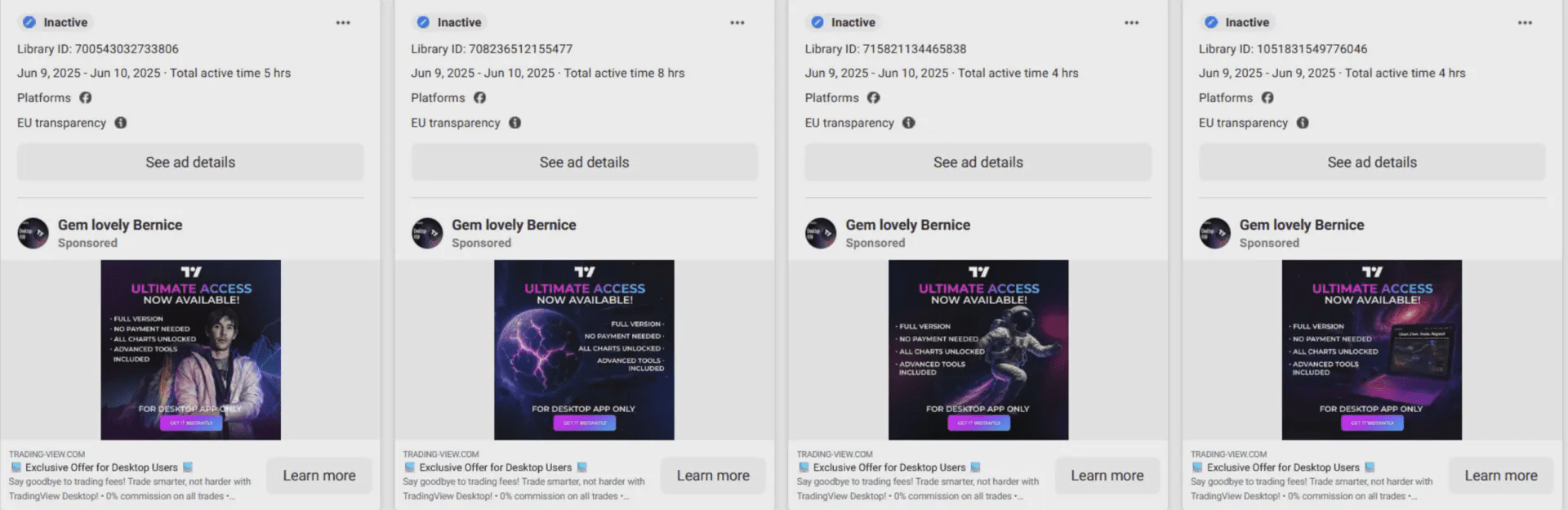

La campaña JSCEAL expuso alrededor de 35,000 anuncios maliciosos en la primera mitad de 2025. Ellos mismos obtuvieron millones de vistas en la Unión Europea. Check Point Research considera que alrededor de 10 millones de personas vieron estos anuncios en todo el mundo.

Material malicioso fue compartido por actores de mala intención en cuentas secuestradas o perfiles nuevos. Las publicaciones promovidas ayudaron en la distribución de anuncios falsos en redes sociales. Los anuncios discutían principalmente criptomonedas, tokens y bancos.

La campaña se realizó utilizando casi 50 diversas instituciones financieras con aplicaciones falsificadas. Los actores maliciosos registraron nombres de dominio bajo algunas convenciones de nomenclatura para la redirección. Los dominios de nivel superior contenían una extensión .com de acuerdo con la terminología correspondiente.

Los patrones en el dominio incluían app, descarga, escritorio, PC y versiones de ventana. Cada palabra se utilizó individualmente o en plural en los dominios. La combinatoria muestra que hay 560 nombres de dominio únicos que cumplen con las reglas.

Anuncios maliciosos en Facebook, Fuente: Check Point

Anuncios maliciosos en Facebook, Fuente: Check Point

Solo el 15% de los dominios potenciales aparecieron registrados en el momento de la publicación. Las cadenas de redirección filtraron los objetivos según la dirección IP y las fuentes de referencia.

Las víctimas fuera de los rangos deseados recibieron sitios web ficticios en lugar de contenido malicioso. Se requerían referenciadores de Facebook para la redirección exitosa a páginas falsas. El sistema de filtrado ayudó a los atacantes a evitar la detección mientras llegaban a sus víctimas objetivo.

La Biblioteca de Anuncios de Meta proporcionó estimaciones para el alcance de los anuncios dentro de la UE. Los cálculos conservadores asumen que cada anuncio llegó a un mínimo de 100 usuarios. El alcance total de la campaña superó los 3.5 millones dentro de los límites de la Unión Europea.

El alcance global podría fácilmente exceder los 10 millones, considerando los países no pertenecientes a la UE. Las instituciones financieras y de criptomonedas asiáticas también fueron suplantadas en las campañas.

La campaña utiliza tácticas de engaño sofisticadas para evitar la detección

La campaña JSCEAL utiliza ciertos métodos de anti-evasión, resultando en tasas de detección extremadamente bajas. El malware permaneció indetectado durante períodos prolongados, según el análisis de Check Point. Estas técnicas sofisticadas ayudan a los atacantes a eludir medidas de seguridad tradicionales en múltiples plataformas.

Las víctimas que hacen clic en anuncios maliciosos son dirigidas a sitios web falsos que parecen legítimos. Los sitios falsos fomentan la descarga de aplicaciones maliciosas que parecen auténticas. Los atacantes diseñan sitios web para imitar de cerca las interfaces de plataformas reales de criptomonedas.

El malware utiliza la operación simultánea del sitio web y el software de instalación. Este enfoque dual complica el análisis y los esfuerzos de detección para los investigadores de seguridad. Los componentes individuales parecen inofensivos cuando se examinan por separado, lo que hace que la detección sea un desafío.

Esta táctica de engaño convence a las víctimas de que han instalado software auténtico. Mientras tanto, el malware opera en segundo plano, recopilando información sensible sin el conocimiento de los usuarios.

La campaña se dirige específicamente a los usuarios de criptomonedas a través de tácticas de suplantación de plataforma. Los atacantes se centran en aplicaciones de comercio populares y software de billetera. Los usuarios que buscan herramientas legítimas de criptomonedas fueron los más susceptibles a la campaña.

Los investigadores de Check Point describen la evasión de detección como altamente efectiva. El software de seguridad tradicional tiene dificultades para identificar amenazas utilizando estos métodos. La combinación de interfaces que parecen legítimas y malware oculto crea escenarios peligrosos.

El malware recolecta datos relacionados con criptomonedas y credenciales de usuario sistemáticamente

El propósito principal del malware implica recopilar información sensible de dispositivos infectados. Los atacantes recogen datos para acceder a cuentas de criptomonedas y robar activos digitales. La recolección de información ocurre automáticamente sin requerir interacción o conciencia del usuario.

JSCEAL captura entradas de teclado, revelando contraseñas y credenciales de autenticación en aplicaciones. La funcionalidad de keylogging registra todo lo que los usuarios escriben, incluidas las contraseñas de billetera de criptomonedas. También apuntan a la información de cuentas de Telegram para posibles tomas de control de cuentas.

También recolectan cookies del navegador que muestran los sitios web visitados frecuentemente por las víctimas y sus preferencias. Las contraseñas de autocompletado almacenadas en los navegadores también son accesibles para los actores de la amenaza.

¿Quieres que tu proyecto esté frente a las mentes más brillantes de las criptomonedas? Destácalo en nuestro próximo informe de la industria, donde los datos se encuentran con el impacto.