Một tài liệu nghiên cứu mới được công bố bởi DNSFilter cho thấy mối đe dọa đang gia tăng đối với người dùng tiền điện tử từ các trang CAPTCHA giả, sử dụng các thông điệp lừa đảo “Tôi không phải là robot” để truyền tải phần mềm độc hại nhắm đến ví tiền điện tử.

Theo DNSFilter, hoạt động độc hại được xác định lần đầu tiên bởi một trong những khách hàng nhà cung cấp dịch vụ quản lý (MSP) của nó. Những gì ban đầu xuất hiện như một xác minh CAPTCHA thông thường thực ra là một nỗ lực để triển khai Lumma Stealer, một chủng phần mềm độc hại không có tệp có khả năng lấy thông tin xác thực và thông tin ví được lưu trong trình duyệt.

Trong khi bộ lọc nội dung của DNSFilter đã thành công trong việc chặn cuộc tấn công, các nhà nghiên cứu của nó đã truy tìm cơ sở hạ tầng để tiết lộ các mẫu rộng lớn hơn của các nỗ lực lừa đảo có phối hợp.

Lừa đảo CAPTCHA giả nhắm đến người dùng ngân hàng Hy Lạp, cung cấp Lumma Stealer thông qua thủ thuật PowerShell

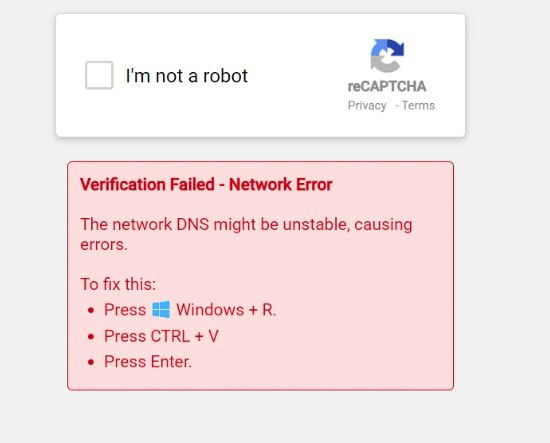

Sự cố bắt đầu khi người dùng gặp một lớp phủ CAPTCHA trên một trang ngân hàng Hy Lạp. Trang này giả mạo một CAPTCHA hợp pháp nhưng hiển thị một thông điệp tuyên bố có lỗi “mạng DNS”, chỉ dẫn người dùng nhấn Windows + R, dán một lệnh từ clipboard và nhấn Enter.

Thực hiện những bước này sẽ âm thầm thực thi tải trọng Lumma Stealer thông qua PowerShell bên ngoài trình duyệt trong khi thực hiện tìm kiếm DNS.

Nguồn: DNSFilter

Nguồn: DNSFilter

DNSFilter đã liên kết chiến dịch này với hai tên miền khác: human-verify-7u.pages.dev, một trang Cloudflare Pages trả về lỗi sau khi người dùng nhấp vào nút, và recaptcha-manual.shop, thực hiện các lệnh bên ngoài trình duyệt sau khi người dùng làm theo các hướng dẫn.

Cuộc điều tra thêm, được chi tiết trong nghiên cứu điển hình của DNSFilter, đã tiết lộ rằng chiến dịch này là một sự kết hợp tinh vi của lừa đảo và truyền tải phần mềm độc hại. Các kẻ tấn công dựa vào các kỹ thuật thực thi không có tệp, sử dụng các quy trình trình duyệt hợp pháp để truyền tải tải trọng mà không ghi vào đĩa.

DNSFilter đã triển khai bộ lọc nội dung và các biện pháp chặn tên miền của mình trên toàn bộ mạng lưới MSP, ngăn chặn các cuộc tấn công trước khi bất kỳ thông tin xác thực hoặc dữ liệu ví nào bị xâm phạm. Các cảnh báo và chính sách chặn được cập nhật theo thời gian thực, và MSP đã tiến hành các buổi giáo dục người dùng cuối để củng cố những nguy hiểm của việc tương tác với CAPTCHA nghi ngờ.

“Phần mềm độc hại trong sự kiện này là Lumma Stealer, được truyền tải qua một CAPTCHA giả trong một chuỗi quảng cáo lừa đảo. Nếu thiết bị của nhà phân tích bị nhiễm, tải trọng PowerShell có thể đã vô hiệu hóa Windows AMSI và tải Lumma DLL,” báo cáo giải thích.

“Phần mềm độc hại ngay lập tức quét hệ thống để tìm bất kỳ thứ gì có thể kiếm tiền—mật khẩu và cookie lưu trữ trong trình duyệt, mã thông báo 2FA đã lưu, dữ liệu ví tiền điện tử, thông tin xác thực truy cập từ xa, và thậm chí cả kho mật khẩu.”

Phân tích cho thấy rằng CAPTCHA giả đã được truy cập 23 lần trên toàn bộ mạng DNSFilter chỉ trong ba ngày. Gây lo ngại hơn nữa, 17% người dùng gặp trang này đã làm theo hướng dẫn sao chép và dán, kích hoạt nỗ lực tải trọng phần mềm độc hại. Trong khi DNSFilter đã ngăn chặn các cuộc tấn công thành công trong trường hợp này, các nhà nghiên cứu đã lưu ý quy mô tiềm năng nếu không được kiểm soát.

Quá trình rửa tiền nhanh chóng khiến các nạn nhân lừa đảo không thể phục hồi tiền điện tử bị đánh cắp

Các báo cáo đã tiết lộ rằng các tội phạm mạng đang rửa tiền điện tử bị đánh cắp với tốc độ chưa từng có. Với tốc độ này, các nạn nhân của các kế hoạch CAPTCHA giả hầu như không có cơ hội phục hồi tài sản của họ.

Theo báo cáo trước đó, các tin tặc tiền điện tử hiện có thể chuyển đổi tài sản kỹ thuật số bị đánh cắp qua các mạng rửa tiền trong chưa đầy ba phút.

Tin tặc đang đánh cắp nhiều tiền điện tử hơn và chuyển nó nhanh hơn. Một quy trình rửa tiền chỉ mất 2 phút 57 giây. Ngành công nghiệp có thể đối phó không? #CryptoSecurity #Web3 #Blockchain #DeFi https://t.co/lGwutYsT6Q

Tin tặc đang đánh cắp nhiều tiền điện tử hơn và chuyển nó nhanh hơn. Một quy trình rửa tiền chỉ mất 2 phút 57 giây. Ngành công nghiệp có thể đối phó không? #CryptoSecurity #Web3 #Blockchain #DeFi https://t.co/lGwutYsT6Q

— Cryptonews.com (@cryptonews) Ngày 12 tháng 8 năm 2025

Dữ liệu của Elliptic cho thấy rằng bằng cách sử dụng các công cụ rửa tiền tự động và các sàn giao dịch phi tập trung (DEX), các tin tặc đang thực hiện toàn bộ quy trình rửa tiền chỉ trong vài phút.

“Tốc độ mới này làm cho việc can thiệp thời gian thực gần như không thể,” báo cáo cảnh báo.

Các chuyên gia an ninh mạng cảnh báo rằng các trò lừa đảo CAPTCHA giả không chỉ là mối quan tâm đối với các công ty lớn mà còn đối với người dùng thông thường, vì chúng thường được ngụy trang như một phần của cổng đăng nhập hoặc cài đặt ứng dụng và nhắm đến những người dùng internet bình thường, những người có thể không nghi ngờ về hành vi xấu cho đến khi ví của họ bị rút sạch.

“Những kẻ xấu lợi dụng cả những thăng trầm của cuộc sống,” Ken Carnesi, Giám đốc điều hành và đồng sáng lập của DNSFilter cho biết. “Bất kỳ người nào ở bất kỳ tổ chức nào đều có cùng cơ hội gặp phải một liên kết độc hại. Các mẹo về vệ sinh mạng tiêu chuẩn áp dụng: sử dụng mật khẩu duy nhất, xác minh ai đang ‘nói chuyện’ trước khi giao thông tin xác thực, và suy nghĩ trước khi bạn nhấp.”

Quy trình rửa tiền nhanh chóng làm trầm trọng thêm tác động. Các nạn nhân thường phát hiện ra vụ trộm quá muộn. Các cơ quan thực thi pháp luật gặp khó khăn trong việc truy tìm các khoản tiền bị đánh cắp qua nhiều chuỗi khối khác nhau. Tuy nhiên, các chuyên gia lưu ý rằng khi các công ty an ninh mạng can thiệp kịp thời, tất cả hoặc một phần của các khoản tiền bị đánh cắp vẫn có thể được phục hồi.

“Tốc độ là rất quan trọng. Các khoản tiền thường có thể được phục hồi toàn bộ hoặc một phần nếu các hành động thích hợp được thực hiện trong vòng 24 đến 72 giờ,” Cameron G. Shilling, một chuyên gia an ninh mạng cho biết trong một ấn phẩm.

Khi các tin tặc tiếp tục rút ngắn thời gian rửa tiền, rủi ro cho các nạn nhân được dự đoán sẽ gia tăng. “Cuộc chạy đua giữa tội phạm mạng và những người bảo vệ đang gia tăng,” Elliptic kết luận. “Tốc độ hiện nay là vũ khí lớn nhất của các tin tặc.”

Bài viết 'Tin tặc phát tán phần mềm độc hại tinh vi đánh cắp dữ liệu ví tiền điện tử qua CAPTCHA giả: Báo cáo' đã xuất hiện lần đầu trên Cryptonews.