по материалам сайта - By CoinRank_io

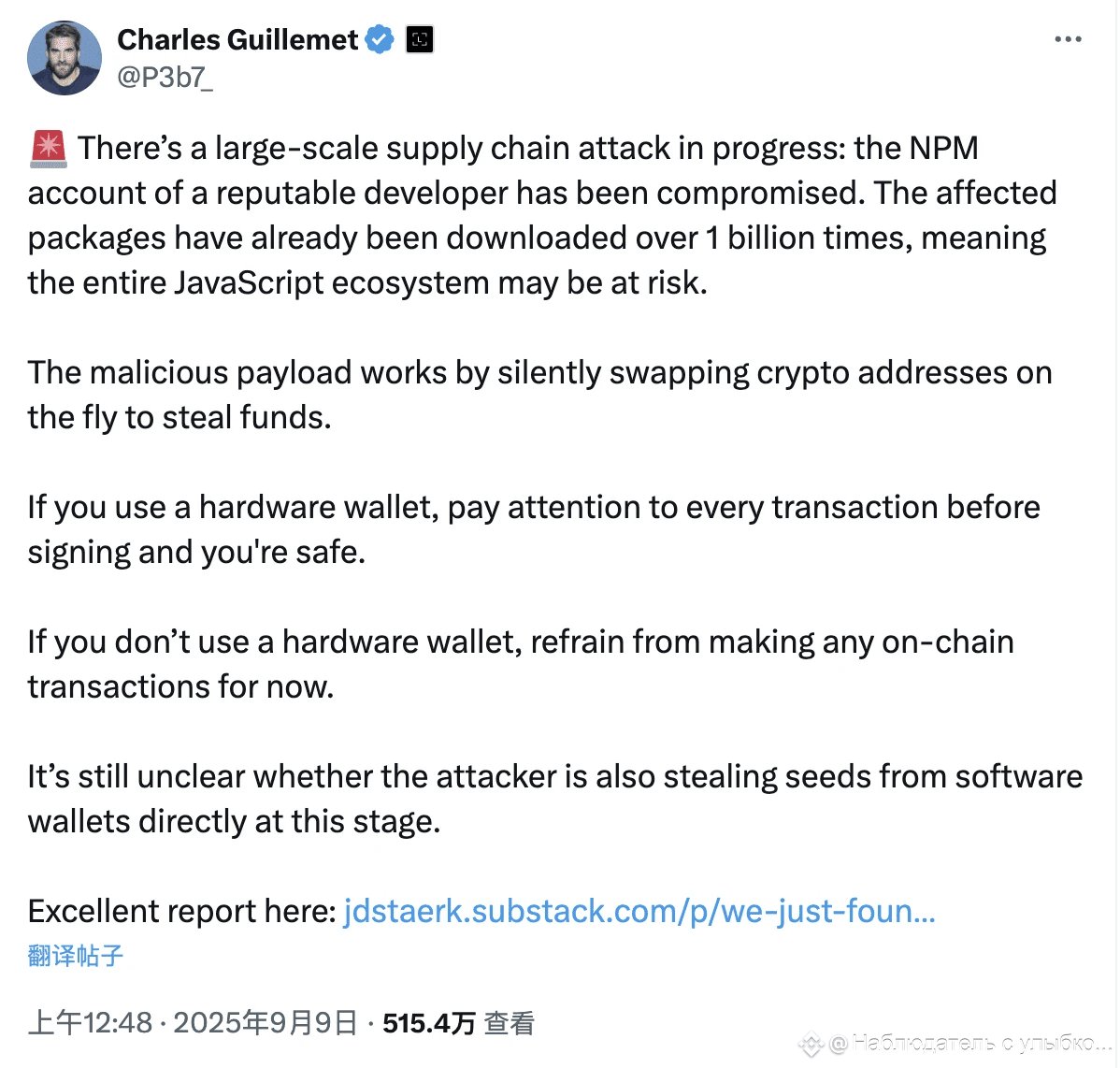

9 сентября по пекинскому времени Шарль Гийеме, технический директор Ledger, опубликовал предупреждение на X: «В настоящее время проводится масштабная атака на цепочки поставок, в результате которой был скомпрометирован аккаунт NPM известного разработчика. Заражённые пакеты были загружены более 1 миллиарда раз, что означает, что вся экосистема JavaScript может оказаться под угрозой».

Гийеме добавил: «Вредоносный код работает, скрытно подменяя криптовалютные адреса в фоновом режиме для кражи средств. Если вы используете аппаратный кошелёк, пожалуйста, внимательно проверяйте каждую подписанную транзакцию, и вы будете в безопасности. Если вы не используете аппаратный кошелёк, пожалуйста, пока воздержитесь от совершения ончейн-транзакций. Неясно, крадут ли злоумышленники мнемонические фразы программных кошельков напрямую».

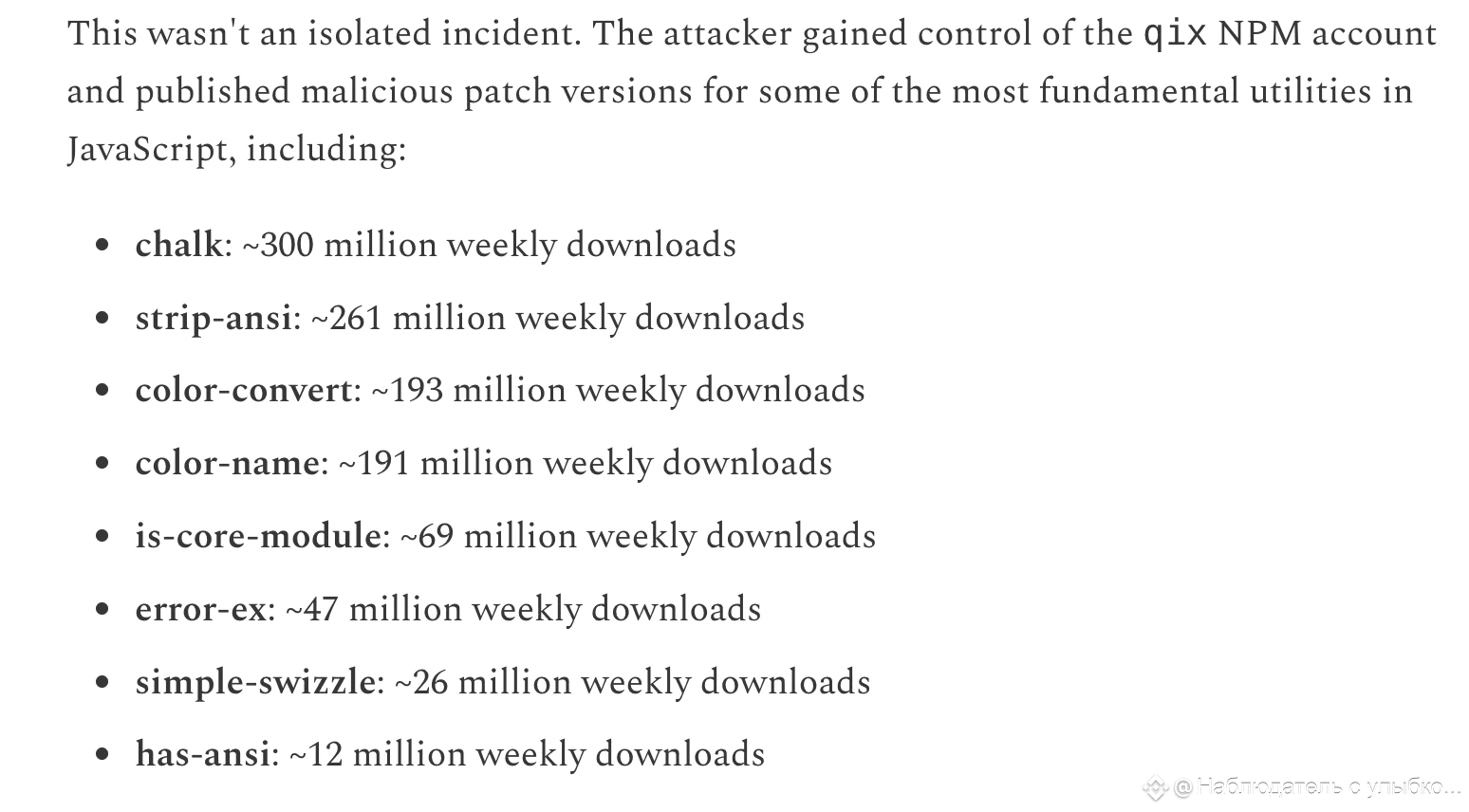

Согласно отчёту по безопасности, на который ссылается Гийеме, непосредственной причиной инцидента стал взлом учётной записи NPM известного разработчика @qix, что привело к выпуску вредоносных версий десятков программных пакетов, включая Chalk, Strip-ANSI и Color-Convert. Вредоносный код мог попасть на терминал при автоматической установке зависимостей разработчиками или пользователями.

Примечание Odaily: Еженедельные данные о загрузках скомпрометированных программных пакетов.

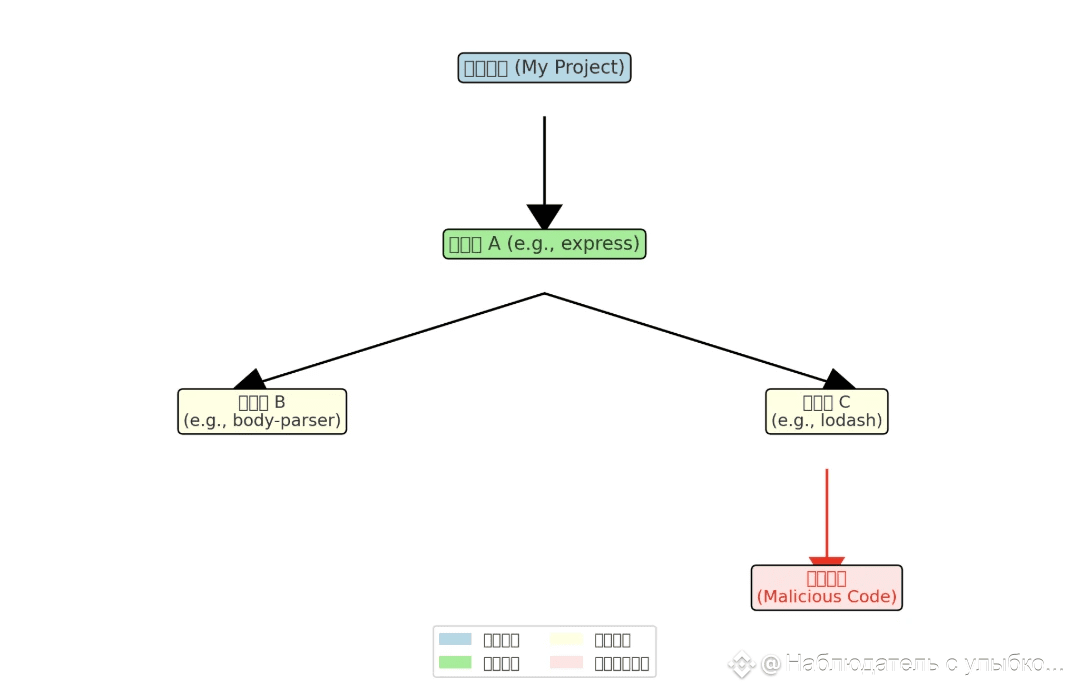

Короче говоря, это классический случай атаки на цепочку поставок — атаки, при которой злоумышленник внедряет вредоносный код (например, пакеты NPM) в инструменты разработки или системы зависимостей. NPM (Node Package Manager) — наиболее распространённый инструмент управления пакетами в экосистеме JavaScript/Node.js. Его основные функции включают управление зависимостями, установку и обновление пакетов, а также совместное использование кода.

Экосистема NPM чрезвычайно обширна, в настоящее время доступны миллионы программных пакетов. Практически все проекты Web3, криптокошельки и front-end-инструменты используют NPM. Именно потому, что NPM опирается на большое количество зависимостей и сложных связей, он представляет собой высокорискованную точку входа для атак на цепочки поставок. Внедрение злоумышленником вредоносного кода в распространённый программный пакет может затронуть тысячи приложений и пользователей.

Как показано на схеме распространения вредоносного кода выше:

Определённый проект (синий прямоугольник) будет напрямую зависеть от некоторых распространённых библиотек с открытым исходным кодом, таких как Express.

Эти прямые зависимости (зелёные прямоугольники), в свою очередь, зависят от других косвенных зависимостей (жёлтые прямоугольники, например, Lodash).

Если злоумышленник тайно внедрит вредоносный код (красный прямоугольник) в косвенную зависимость, он проникнет в проект по цепочке зависимостей.

ЧТО ЭТО ЗНАЧИТ ДЛЯ КРИПТОВАЛЮТ?

Непосредственное отношение этого инцидента безопасности к индустрии криптовалют заключается в том, что вредоносный код, внедренный хакерами в вышеупомянутый зараженный программный пакет, представляет собой сложный «похититель буфера обмена криптовалют», который похищает криптоактивы, подменяя адреса кошельков и перехватывая транзакции.

Основатель Stress Capital GE (@GuarEmperor) более подробно объяснил это в X. «Похититель буфера обмена», внедренный хакером, использует два режима атаки: пассивный режим использует «алгоритм расстояния Левенштейна» для подмены адреса кошелька, что крайне сложно обнаружить из-за его визуального сходства; активный режим обнаруживает зашифрованный кошелек в браузере и подменяет целевой адрес до того, как пользователь подпишет транзакцию.

Поскольку эта атака нацелена на библиотеки базового уровня JavaScript-проекта, даже проекты, косвенно использующие эти библиотеки, могут быть затронуты.

Вредоносный код, внедренный хакером, также раскрывает адрес атаки. Основной адрес атаки хакера на Ethereum — 0xFc4a4858bafef54D1b1d7697bfb5c52F4c166976, а средства в основном поступают со следующих трёх адресов:

0xa29eEfB3f21Dc8FA8bce065Db4f4354AA683c0240

x40C351B989113646bc4e9Dfe66AE66D24fE6Da7B

0x30F895a2C66030795131FB66CBaD6a1f91461731

Компания Arkham создала страницу отслеживания этой атаки, где пользователи могут в режиме реального времени отслеживать прибыль хакера и статус его переводов.

Основатель Defillama @0xngmi Юй Икс заявил, что, хотя этот инцидент и кажется опасным, его реальные последствия не так уж и преувеличены, поскольку он затронет только веб-сайты, которые выпустили обновления после выпуска взломанного пакета NPM, а другие проекты по-прежнему будут использовать старую версию; большинство проектов исправят свои зависимости, поэтому даже при выпуске обновлений они продолжат использовать старый код безопасности.

Однако, поскольку пользователи не могут точно знать, есть ли у проекта исправленные зависимости или же у него есть динамически загружаемые зависимости, в настоящее время проект обязан провести самопроверку и сначала раскрыть информацию.

На момент публикации этой публикации несколько проектов кошельков и приложений, включая MetaMask, Phantom, Aave, Fluid и Jupiter, заявили, что они не затронуты этим инцидентом.

$BTC , $XRP , $BNB

#Сryptomarketnews , #CryptoRally

Если такой формат общения, покажется вам удобным и интересным, Вы можете, подписаться на нашу ленту самостоятельно, либо поделиться понравившейся вам информационной статьёй, со своими друзьями и знакомыми !!!

Читайте с удовольствием, и анализируйте самостоятельно, всё, что может помочь Вам сделать СВОИ собственные выводы, перед принятием финансовых решений !!!