Na łańcuchu zdarzyła się niezwykła kradzież: jeden z "wielorybów" w dziedzinie kryptowalut stracił 50 milionów dolarów (około 360 milionów juanów) w ciągu kilku sekund. Nie było skomplikowanych luk w kodzie, nie było brutalnego łamania zabezpieczeń, haker wykorzystał jedynie jedno z ludzkich psychologicznych nawyków, aby przeprowadzić tę doskonałą grabież.

Jak wieloryb wpadł w pułapkę?

Cały proces przypominał film kryminalny o wysokim IQ, haker wykazał się niezwykłą automatyzacją działania i umiejętnością manipulacji psychologicznej.

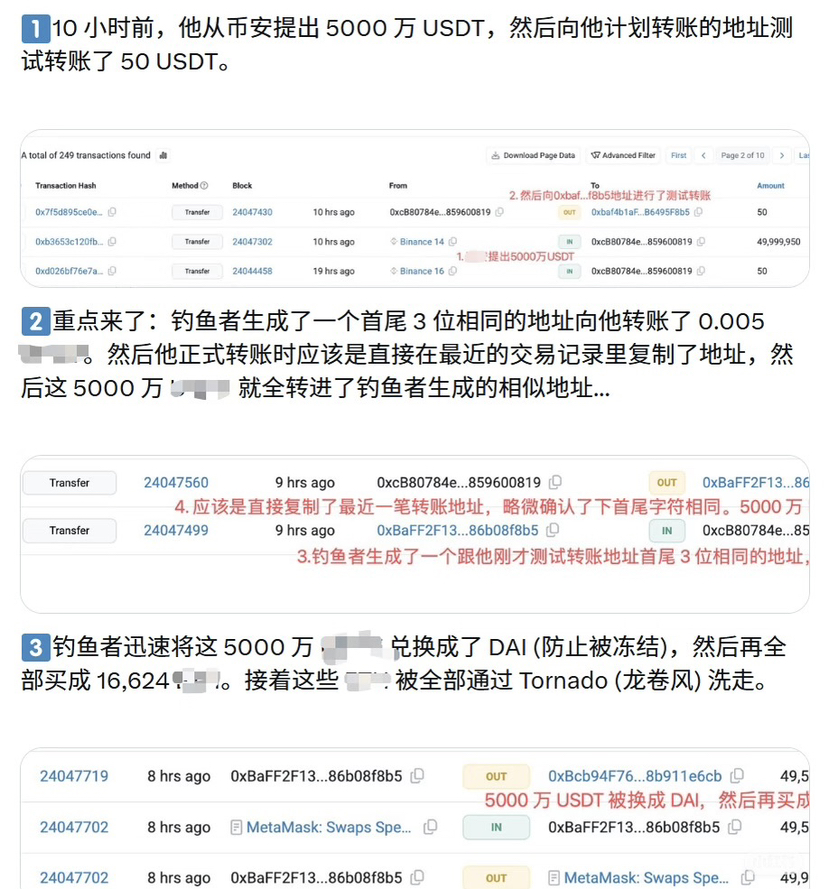

Wieloryb wypłacił 50 milionów USDT z giełdy Binance do swojego portfela. Dla bezpieczeństwa najpierw przelał niewielką kwotę (50 USDT) na docelowy adres w celu przetestowania. — Ten krok wydawał się profesjonalny i ostrożny.

Automatyczny program hakera (Bot) monitoruje dużą aktywność na blockchainie 24/7. W momencie, gdy wieloryb wysyła testowe fundusze, program hakerski natychmiast generuje „fałszywy adres”. Kilka pierwszych i ostatnich znaków tego fałszywego adresu jest identycznych z prawdziwym adresem docelowym wieloryba. Haker przesyła znikomy kwotę (0.005 USDT) na portfel wieloryba z tego fałszywego adresu.

Ta mała wpłata sprawiła, że fałszywy adres znalazł się na pierwszej pozycji w „ostatnich transakcjach” portfela wieloryba. Gdy wieloryb przelał 50 milionów, nawykowo skopiował najnowszy adres z historii transakcji (myśląc, że to adres, który właśnie testował). W rezultacie 50 milionów dolarów natychmiast trafiło do kieszeni hakera.

Po udanym ataku haker szybko wymienia USDT (możliwe do zamrożenia przez centralne instytucje) na DAI (decentralizowany stablecoin) i rozprasza je przez Tornado Cash (mixer), całkowicie przerywając śledzenie.

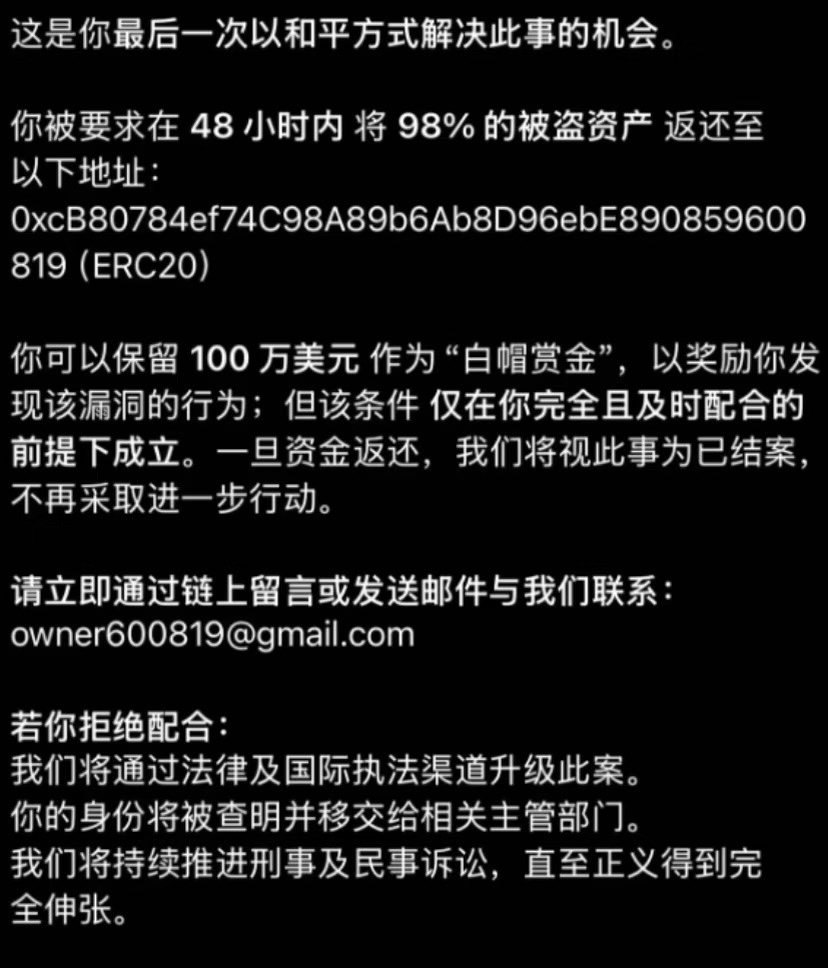

Po fakcie wieloryb wysłał wiadomość na blockchainie, twierdząc, że „zgłosił na policję, zlokalizował”, i dał hakerowi 48 godzin na zwrot funduszy, obiecując 1 milion dolarów (2%) jako nagrodę, w przeciwnym razie sprawa trafi do sądu. Jednak dla osób z branży wydaje się to być bezsilnym bluffem.

To nie jest tylko oszustwo, to gra psychologiczna

Z perspektywy finansowej i technologicznej ten przypadek ujawnia trzy głębokie podstawowe logiki:

1. „Zatrucie adresów” i efekt początkowy/końcowy (Address Poisoning)

To kluczowa technika tego ataku. W kontekście blockchaina (oraz wielu przelewów bankowych) konto/adres to długi ciąg losowych znaków.

Ludzki mózg nie jest w stanie przetwarzać zbyt długich losowych liczb; przyzwyczailiśmy się do weryfikacji pierwszych 3 i ostatnich 3 znaków, aby upewnić się o zgodności.

Koszt wygenerowania adresu z identycznymi znakami na początku i końcu jest bardzo niski (kolizje obliczeniowe), ale wykorzystanie „lenistwa poznawczego” ofiary może przynieść 50 milionów dolarów zysku. To strategia ataku o bardzo wysokim stosunku zysków do strat.

2. System I vs System II pułapki myślenia

Nagrodzony Noblem ekonomista Daniel Kahneman zaproponował teorię szybkiego i wolnego myślenia:

- Podczas testowego przelewu wieloryb korzystał z systemu II (wolne myślenie), działając racjonalnie i ostrożnie.

- Podczas formalnego przelewu, po udanym teście, wieloryb obniża czujność, przełącza się na system I (szybkie myślenie) i polega na intuicji oraz nawykach (kopiując ostatnie zapisy).

Hakerzy wykorzystują moment, w którym następuje chwila nieuwagi po ostrożności; to najłatwiejszy moment, w którym popełniają błąd wszyscy traderzy i inwestorzy.

3. Centralizacja i decentralizacja w grze aktywów

Operacje hakera po udanym ataku są bardzo profesjonalne:

- USDT (Tether): należy do aktywów scentralizowanych, emitent Tether ma prawo zamrozić fundusze związane z danym adresem.

- DAI: należy do aktywów zdecentralizowanych, nie można go zamrozić przez pojedynczą instytucję.

Haker szybko wymienia DAI, co pokazuje silną świadomość zarządzania ryzykiem płynności — przed tym, jak regulatorzy zareagują, zamienia aktywa z „możliwe do zamrożenia” na „nie do zamrożenia”.

Jak zwykli ludzie mogą się nauczyć zarządzania ryzykiem?

Chociaż jest to przypadek z obszaru kryptowalut, jego logika zarządzania ryzykiem ma zastosowanie w każdej operacji finansowej, dużych przelewach, a nawet decyzjach biznesowych.

1. Ustanowienie mechanizmu weryfikacji „zero zaufania” (SOP)

Niezależnie od tego, czy składasz zamówienie w oprogramowaniu do handlu akcjami, czy dokonujesz przelewu bankowego, nigdy nie polegaj na „historii zapisów” ani „schowku”.

Utwórz niezależny „dziennik białej listy” lub „książkę kontaktów”. Podczas przelewu kopiuj informacje z zaufanego źródła (np. oryginały umów, oficjalne aplikacje) zamiast z ostatnich zapisów operacji.

Nie patrz tylko na początek i koniec. Metoda weryfikacji środkowych znaków jest bezpieczniejsza niż weryfikacja początkowych i końcowych, ponieważ hakerzy mają trudności z trafieniem w identyczny środkowy adres.

2. Uwaga na „małe zakłócenia”

Jeśli twoje konto nagle otrzyma nieznane małe kwoty, małe zwroty lub dziwne airdropy, to zazwyczaj nie jest to szczęście, lecz oznaczenie.

To jak złośliwe klikanie konkurencji w twoje reklamy lub wysyłanie ci phishingowych e-maili. Jakiekolwiek nieproszony „prezent z nieba” powinno być traktowane jako potencjalny sygnał ataku.

3. „Złoty okres blokady” podczas wystąpienia ryzyka

Wieloryb przegrał, ponieważ jego reakcja po przelewie była wolniejsza niż szybkość, z jaką haker wyprał pieniądze.

Jeśli zarządzasz dużymi aktywami, musisz mieć wstępnie przygotowany plan awaryjny. W przypadku błędu operacyjnego natychmiast skontaktuj się z emitentem (np. bankiem, brokerem, Tether), aby je zamrozić, a nie najpierw publikować na mediach społecznościowych lub pisać listy z groźbami. W świecie finansów kontrola (zamrożenie funduszy) jest znacznie ważniejsza niż roszczenia (pozwy sądowe).

Podsumowanie

Ta nauka za 50 milionów dolarów mówi nam:

W erze finansów cyfrowych największą luką zawsze są ludzie. Technologia może zabezpieczać aktywa, ale nie może zabezpieczyć naszych niedopatrzeń. Niezależnie od tego, czy inwestujesz w akcje, czy zarządzasz firmą, przestrzeganie rygorystycznych procedur operacyjnych (SOP) zawsze jest najniższym kosztem w walce z niepewnością.