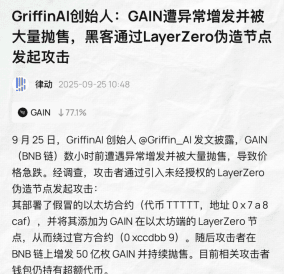

El proyecto inaugural de Binance Alpha $GAIN reveló una grave vulnerabilidad ayer: una dirección con privilegios de emisión anómalamente acuñó 5 mil millones de tokens y se deshizo rápidamente de ellos en PancakeSwap, convirtiendo 2955 $BNB (aproximadamente 3 millones de dólares) que luego fueron transferidos para lavado de dinero. No se trata de un hacker externo, sino de un típico abuso de poder conocido como Rug Pull.

El Rug Pull del "insider" de GAIN no es indetectable. Para convertirse en un verdadero maestro en evitar desastres, hay que ver las alarmas en los datos en cadena antes del colapso. Hoy comparto tres métodos de debida diligencia reutilizables que te ayudarán a evitar problemas:

Lista de verificación: consulta inmediatamente los privilegios del propietario del contrato del proyecto. Ten cuidado con los proyectos que no han renunciado a los derechos de emisión, que no tienen configurado un multisig y un bloqueo temporal (anteriormente, muchos proyectos fueron hackeados debido a estas dos razones principales). Esta es la línea roja más dura.

Retrato de comportamiento en la cadena: monitorea las direcciones principales del proyecto. Transferencias frecuentes e irregulares en la red de pruebas pueden ser un ensayo para el despliegue de un contrato malicioso.

Verificación de puentes entre cadenas: para proyectos entre cadenas, asegúrate de verificar la dirección oficial del puente. En el evento GAIN, el atacante falsificó el nodo Peer de LayerZero.

Nos dedicamos a identificar estas señales antes de que estalle el riesgo, estableciendo modelos de monitoreo dinámico en cientos de dimensiones. Esperamos que estos consejos útiles te ayuden a establecer tus propios límites de seguridad.

Sigue a wolfdao, obtén recursos de información y más señales.

Pregunta: ¿Qué verificaciones realizas antes de invertir? ¡Comparte tus "secretos para evitar trampas" en los comentarios!